Your VPCs

VPC 목록을 조회할 수 있고, 각 VPC에 설정된 CIDR, DHCP 설정등을 변경할 수 있다.

Subnet

가상 인스턴스가 사용할 수 있는 사설 IP 주소의 범위

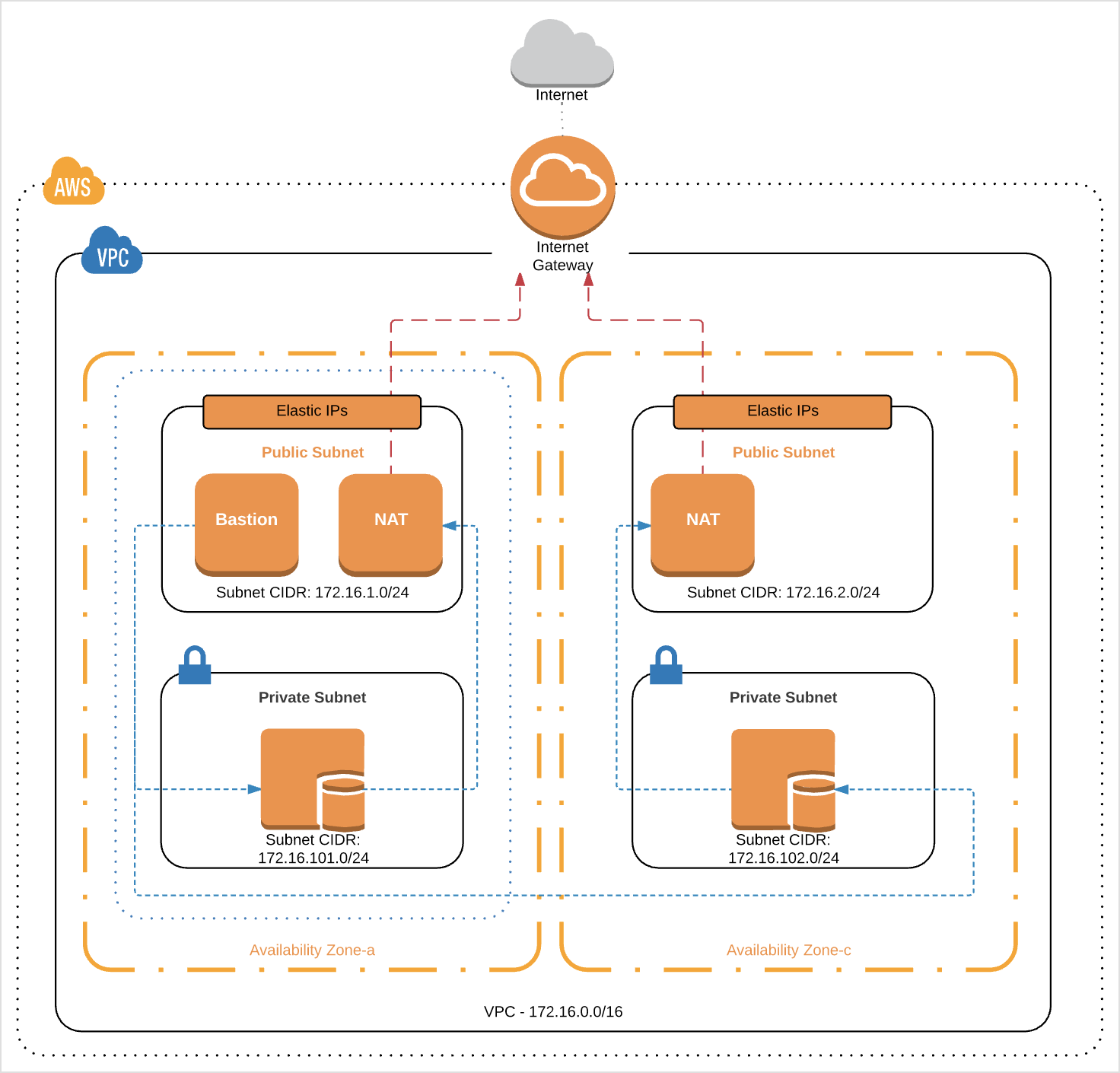

서브넷이 라우팅 테이블을 통해 인터넷 게이트웨이에 연결된 경우, 이를 퍼블릭 서브넷이라고 한다.

VPC외부에서 바로 접근할 수 없는 서브넷을 프라이빗 서브넷이라 한다. 프라이빗 서브넷의 리소스가 외부에 접촉하기 위해서는 반드시 퍼블릭 서브넷(NAT, bastion, ELB 등)을 통과해야 한다.

Route Tables

subnet에서 outbound로 나가는 트래픽의 destination(ip대역), target(local, IGW, NAT등)을 정의한다.

VPC를 생성하면 자동으로 기본 라우팅 테이블을 생성한다.

Internet GatewaysVPC가 인터넷에 연결되기 위해서는 Internet Gateway가 반드시 필요하다. 줄여서 IGW로 표현하기도 한다.

NAT 와 IGW의 차이점에 대한 질문에서

IGW는 벽에 나있는 랜포트로 생각하고 NAT는 가정용 공유기를 생각하면 된다는 답변이 인상깊었다.

Egress Only Internet Gateways

outbound만 허용하는 IGW

DHCP Options Sets

VPC를 생성하면 자동으로 DHCP 옵션 세트가 생성되어 VPC에 연결된다.

추가로 설정하는 경우는 아직 경험해 보지 못했다.

Elastic IPs

Elastic IP (public 고정 아이피), 줄여서 EIP로 표현하기도 한다.

모든 인스턴스 또는 네트워크 인터페이스에 EIP를 부여할 수 있다.

실행 중인 인스턴스의 경우 1개의 EIP를 무료로 사용할 수 있다.

실행 중이 아닌 상태로 EIP가 연결된 경우, 혹은 1개의 인스턴스에 2개이상의 EIP를 부여한 경우 1개를 초과하는 추가 EIP에 대해 요금이 부과된다.

Endpoints

VPC endpoint를 사용하면 NAT 디바이스나 VPN 연결 또는 AWS Direct Connect를 통해 인터넷에 액세스하지 않고도 VPC와 다른 AWS 서비스 간에 프라이빗 연결을 생성할 수 있다.

현재로서는 엔드포인트와 Amazon S3 및 DynamoDB의 연결만 지원된다.

NAT Gateways

기존에는 NAT용 AMI를 사용한 NAT instance를 주로 사용했으나 NAT Gateway가 출시되고

VPC에서 NAT연결은 NAT Gateway사용을 권장한다.

프라이빗 서브넷에서 외부(인터넷)에 접근하기 위해서 사용한다.

NAT인스턴스는 인스턴스의 스펙에 의해 트래픽을 제한 받지만, NAT 게이트웨이를 사용할 경우 10Gbps까지 트래픽을 처리할 수 있다고 한다.

Peering Connections

VPC to VPC의 연결을 관리한다.

내 계정 또는, 다른 계정이 소유하고 있는 VPC에 연결할 수 있다.

댓글

댓글 쓰기